ลงชื่อครั้งเดียวคืออะไร ไม่ว่าองค์กรต่างๆ จะเปลี่ยนไปสู่โลกที่ใช้ระบบคลาวด์เป็นอันดับแรกอย่างต่อเนื่อง หรือเร่งรีบมุ่งสู่ระบบคลาวด์ การระบาดใหญ่ของโควิด-19 ทำให้ทุกคนอยู่บนบันไดเลื่อนที่หมุนไปจนสุด และเมื่อธรรมชาติของธุรกิจดิจิทัลเปลี่ยนไปใช้ระบบคลาวด์เป็นอันดับแรกอย่างรวดเร็ว ก็ย่อมมีช่องว่างด้านความปลอดภัยอยู่เสมอ บ่อยครั้ง หนึ่งในช่องว่างด้านความปลอดภัยที่พบบ่อยที่สุด (และหลีกเลี่ยงไม่ได้) คือการควบคุมการเข้าถึงและการบังคับใช้ SSO สำหรับบริการ SaaS

ในที่นี้ เราจะแจกแจงว่าการลงชื่อเพียงครั้งเดียว (SSO) คืออะไร วิธีการทำงาน ตลอดจนประโยชน์และข้อเสียที่ควรระวังสำหรับความปลอดภัยของ SaaS

ปัจจุบัน ผู้ใช้มีตัวเลือกมากมายในการตรวจสอบสิทธิ์บริการ SaaS หนึ่งในเทคนิคที่พบบ่อยที่สุดคือการลงชื่อเพียงครั้งเดียว (SSO ) สปส.คืออะไร? แม้ว่าองค์กรหลายแห่งจะคุ้นเคยกับแนวคิดนี้ แต่ก็มีน้อยคนที่เข้าใจว่ามันทำงานอย่างไรและทำอะไรเพื่อความปลอดภัยของ SaaS เช่นเดียวกับข้อเสียบางประการ ค้นพบเพิ่มเติมเกี่ยวกับ SaaS แบบลงชื่อเพียงครั้งเดียว และความเกี่ยวข้องกับทรัพยากรการปกป้องในธุรกิจของคุณ

SSO ทำงานอย่างไร?

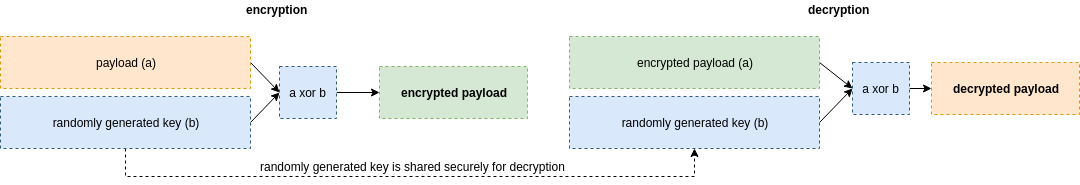

SSO เป็นกลยุทธ์การตรวจสอบสิทธิ์ที่ช่วยให้บุคคลสามารถเข้าสู่ระบบแอปพลิเคชันจำนวนมากโดยใช้ข้อมูลประจำตัวชุดเดียว ซึ่งโดยทั่วไปคือชื่อผู้ใช้และรหัสผ่าน การพิสูจน์ตัวตนและการจัดการการเข้าถึง (IAM) ช่วยให้บริการของบุคคลที่สามสามารถตรวจสอบข้อมูลผู้ใช้และยืนยันตัวตนได้โดยไม่ต้องเปิดเผยรหัสผ่าน SSO ยืนยันว่าผู้ใช้มีสิทธิ์เข้าถึงบางแอปเพื่อดำเนินการต่างๆ

โทเค็น SSO คืออะไร?

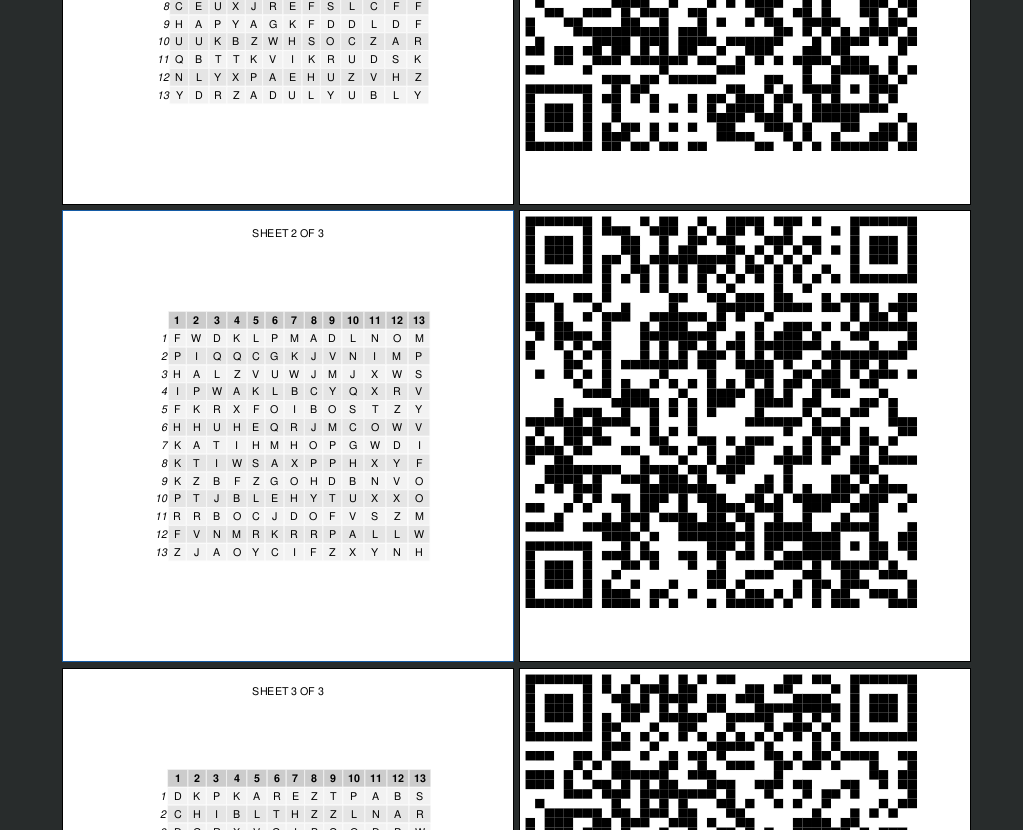

จำเป็นต้องมีโทเค็นเพื่อให้ SSO ทำงานได้ โทเค็น SSO ได้รับการเข้ารหัสและมีข้อมูลเกี่ยวกับผู้ใช้ เช่น ที่อยู่อีเมล ซึ่งย้ายจากระบบหนึ่งไปยังอีกระบบหนึ่งในระหว่างกระบวนการ SSO โทเค็นเหล่านี้ต้องได้รับการตรวจสอบด้วยลายเซ็นดิจิทัล เพื่อให้ฝ่ายที่ได้รับสามารถยืนยันว่ามาจากแหล่งที่ได้รับอนุญาต ข้อมูลรับรองที่จำเป็นสำหรับลายเซ็นดิจิทัลจะถูกรวบรวมระหว่างการกำหนดค่าครั้งแรก การอนุญาตแบบเปิด ( OAuth ) ภาษามาร์กอัปเพื่อยืนยันความปลอดภัย ( SAML ) และมาตรฐานข้อมูลประจำตัวที่คล้ายกันจะอนุญาตให้โทเค็นที่เข้ารหัสย้ายจากเซิร์ฟเวอร์ไปยังแอปได้อย่างปลอดภัย

SSO ใช้บ่อยแค่ไหน?

บริษัทต่างๆ ใช้ SSO ด้วยเหตุผลหลายประการ รวมถึงการควบคุมดูแลการใช้งาน SaaS และเพิ่มความคล่องตัวในการออกจากงานของพนักงาน อาจมีประโยชน์อย่างมากในการเพิ่มประสิทธิภาพการทำงานสูงสุด เนื่องจากป้องกันไม่ให้ผู้คนลงชื่อเข้าและออกจากอุปกรณ์ แอป หรือระบบที่บริษัทอนุมัติแต่ละรายการที่พวกเขาใช้ ทุกครั้งที่ใช้งาน SSO ยังช่วยให้ธุรกิจปฏิบัติตามกฎระเบียบของอุตสาหกรรมและรักษาความปลอดภัยที่เพียงพอ

การลงชื่อเพียงครั้งเดียวสำหรับ SaaS

เนื่องจาก SSO สามารถเป็นประโยชน์สำหรับกิจกรรมทางธุรกิจมากมาย บริษัทต่างๆ มักจะพิจารณารวมการลงชื่อเข้าใช้เพียงครั้งเดียวสำหรับแอปพลิเคชัน SaaS SSO ช่วยรักษาความปลอดภัยของ SaaS ได้ดียิ่งขึ้น เนื่องจากอาจทำให้ผู้ใช้จำนวนมากขึ้นปฏิบัติตามนโยบายรหัสผ่าน และทำให้การกู้คืนรหัสผ่านมีประสิทธิภาพมากขึ้น นอกจากนี้ยังแนะนำบริษัทในการปฏิบัติตามข้อกำหนดการควบคุมการเข้าถึงที่ระบุไว้ในมาตรฐานสากล เช่น SOC2 หรือ ISO27001

การลงชื่อเพียงครั้งเดียวปลอดภัยหรือไม่

แม้จะส่งเสริมการรักษาความปลอดภัยและการปฏิบัติตามข้อมูลองค์กรให้ดีขึ้น แต่ SSO ก็มีประโยชน์ในระดับหนึ่งเท่านั้น ยิ่งไปกว่านั้น มันไม่ได้ให้การปกป้องระดับสูงสุดแก่ธุรกิจของคุณเสมอไป โดยเฉพาะกับ SaaS ซึ่งมีความเสี่ยงด้านความปลอดภัย หลายประการอยู่ แล้ว

โดยธรรมชาติแล้ว SSO สามารถนำเสนอสถานการณ์ความปลอดภัยทั้งหมดหรือไม่มีเลย หากบุคคลที่ประสงค์ร้ายได้รับข้อมูลรับรอง SSO ของพนักงาน พวกเขาจะถูกอนุญาตให้เข้าไปในทุกแอปพลิเคชันที่ผู้ใช้ได้รับอนุญาตให้เข้าถึงได้ สถานการณ์นี้สามารถเพิ่มปริมาณข้อมูลที่ละเอียดอ่อนที่อาจถูกเปิดเผยได้อย่างมาก แม้ว่าองค์กรต่างๆ สามารถปรับปรุง SSO ผ่านการยืนยันตัวตนแบบหลายปัจจัยและเทคนิคที่คล้ายกัน แต่ความเสี่ยงก็ยังคงมีนัยสำคัญ ลงชื่อครั้งเดียวคืออะไร

ทำความเข้าใจข้อจำกัดของ SSO

สำหรับธุรกิจส่วนใหญ่ที่ใช้ SSO นั้น SaaS จะได้รับการปกป้องเพียงเล็กน้อยเท่านั้น เหตุผลหลักสำหรับการรักษาความปลอดภัยที่ไม่เพียงพอนี้คือการเข้าถึงของ SSO ขยายไปถึงแอปที่แผนกไอทีรู้จักเท่านั้น ไม่สามารถตรวจสอบหรือจัดการ SaaS ที่อยู่นอกกระบวนการจัดซื้อไอทีมาตรฐานได้ ทำให้การควบคุม SaaS ทั้งหมดทำได้ยาก

ตัวอย่างเช่น ลองพิจารณาว่าพนักงานใช้แอปที่ไม่อยู่ภายใต้ SSO เพื่อจุดประสงค์ในการทำงานแล้วออกไปหรือไม่ แผนกไอทีอาจไม่ทราบข้อมูลประจำตัวของบัญชี และด้วยเหตุนี้จึงไม่แน่ใจว่าข้อมูลชนิดใดที่เก็บอยู่ในนั้น SaaS ประเภทนี้อาจเป็นของบุคคลที่สาม เช่น บริษัทคู่ค้าที่ร่วมมือกับธุรกิจของคุณและใช้แอปที่ SSO ของคุณไม่รองรับ นอกจากนี้ยังอาจเกิดจากซอฟต์แวร์ที่พนักงานแต่ละคนใช้ (โดยไม่ปรึกษาทีมไอทีก่อน) เพื่อเพิ่มประสิทธิภาพการทำงาน ปรากฏการณ์นี้เรียกว่าShadow SaaS

SSO มีค่าใช้จ่ายเท่าไร?

ข้อเสียเปรียบอีกประการหนึ่งของ SSO คือค่าใช้จ่ายโดยรวมอาจทำให้ SaaS ทั้งหมดไม่มีประสิทธิภาพ บริษัทต่างๆ จะต้องไม่เพียงแค่คำนึงถึงค่าธรรมเนียมผู้ให้บริการ SSO ล่วงหน้าเท่านั้น แต่ยังต้องคำนึงถึงค่าใช้จ่ายในการขอใบอนุญาตที่เปิดใช้งาน SSO จากผู้ให้บริการ SaaS ด้วย พวกเขายังต้องพิจารณาถึงค่าใช้จ่ายอย่างต่อเนื่องในการบังคับใช้ SSO ตลอดจนลักษณะที่พัฒนาอย่างต่อเนื่องของแอป SaaS และงานที่น่าเบื่อในการจัดการรหัสผ่านที่อ่อนแอหรือซ้ำซ้อน

บางบริษัทอาจพบว่าบุคลากรลังเลที่จะปฏิบัติตามหลักเกณฑ์ด้านความปลอดภัยสำหรับค่าใช้จ่าย SSO ทั้งหมด โดยทั่วไปแล้ว การปฏิบัติตามข้อกำหนดจะต่ำ — โดยทั่วไปจะอยู่ที่ประมาณ 20% ท้ายที่สุด ค่าใช้จ่ายของ SSO ประกอบกับความสามารถในการป้องกัน SaaS ส่วนใหญ่ที่องค์กรใช้ บ่งชี้ว่าวิธีการดังกล่าวมีข้อจำกัดอย่างมากสำหรับการรักษาความปลอดภัย

จับ SSCP สำหรับการมองเห็น SaaS ความเสี่ยง และการควบคุมการเข้าถึง

แม้ว่าการลงชื่อเข้าใช้เพียงครั้งเดียวจะให้ประโยชน์บางประการ แต่เทคนิคนี้สำหรับการรักษาความปลอดภัยแอป SaaS อาจไม่เพียงพอที่จะปกป้องทรัพยากรขององค์กรของคุณ การขยายตัวของ SaaS ทำให้บริการ SaaS ส่วนใหญ่อยู่นอกเหนือการควบคุมของ IAM และ SSO ยิ่งไปกว่านั้น ธรรมชาติโดยสมัครใจของเครื่องมือจัดการ SSO และรหัสผ่านจำนวนมากยังนำไปสู่การหลบเลี่ยงนโยบายและการคงอยู่ของผู้ใช้ที่รับรองความถูกต้องด้วยข้อมูลประจำตัวที่ไม่รัดกุมและซ้ำซ้อน แม้กระทั่งสำหรับแอป SaaS ที่ลงทะเบียนในโซลูชัน SSO

ที่ Grip นวัตกรรมของเราได้นำเราไปสู่การพัฒนาแพลตฟอร์มที่แตกต่างโดยพื้นฐานสำหรับการรักษาความปลอดภัย SaaS ซึ่งคำนึงถึงหลุมพรางของ SSO นั่นคือSaaS Security Control Plane (SSCP)

ทัศนวิสัย

ด้วยการปรับใช้ 15 นาที Grip SSCP ค้นพบการใช้ SaaS การใช้ในทางที่ผิด และการใช้ในทางที่ผิดทั่วทั้งเลเยอร์ SaaS ขององค์กร — บริการและแอป SaaS ที่นำโดยธุรกิจและไอที — เปิดเผยประวัติการใช้งาน วิธีการตรวจสอบสิทธิ์ ข้อมูลประจำตัวที่ไม่รัดกุม รหัสผ่านที่ซ้ำกัน และการหลอกลวง หรือละทิ้งบริการ SaaS

เสี่ยง

Grip จัดลำดับความสำคัญของการเปิดเผย SaaS และความเสี่ยง SaaS ที่สะสมจากการโต้ตอบระหว่างผู้ใช้ครั้งแรกกับ SaaS จนถึงปัจจุบัน ลดการใช้ประโยชน์จาก SaaS แบบกระจายด้วยการจัดทำดัชนีความเสี่ยงของ SaaS ตามการเข้าถึงและผลกระทบต่อการดำเนินงานและการควบคุมการทำงานของ SaaS ต่อธุรกิจ ไอที และการรักษาความปลอดภัย Grip SSCP เปิดเผยความเสี่ยงที่สะสมผ่านการสร้างกราฟในอดีตเพื่อระบุการเข้าถึงที่ห้อยต่องแต่ง บัญชีผีดิบ และการควบคุมการเข้าถึงที่ขาดหายไป ทำการตรวจสอบการเข้าถึงของผู้ใช้โดยอัตโนมัติและใช้ประโยชน์จากเวิร์กโฟลว์การบังคับใช้เหตุผลและเหตุผลในคลิกเดียวเพื่อแก้ไขการเข้าถึงที่อนุญาตมากเกินไปและช่องว่าง SSO

การควบคุมการเข้าถึง

ด้วย Grip ทีมรักษาความปลอดภัยสามารถบรรลุผลลัพธ์ SaaS ที่ปลอดภัยโดยไม่ต้องเป็นเจ้าของบริการ SaaS โดยตรง และบังคับใช้ (ไม่เพียงแค่เปิดใช้) การควบคุมการเข้าถึงทั่วทั้งเลเยอร์ SaaS ขององค์กร รวมถึงเวิร์กโฟลว์อัตโนมัติและการผสานรวมแบบเปิดกับจุดควบคุมที่มีอยู่ (เช่น SSO)

Grip ช่วยให้ลูกค้าสามารถรับรองความถูกต้องที่แข็งแกร่งและการป้องกันที่ปรับเปลี่ยนได้สำหรับ SaaS ทุกประเภท ไม่ว่าจะเป็น SaaS ที่ได้รับการอนุมัติและไม่ได้รับการอนุมัติ SaaS ที่นำโดยธุรกิจ การผลิตและการรักษาความปลอดภัย SaaS และตัดการเข้าถึงบริการ แอพ และผู้เช่าของ SaaS ที่มีความเสี่ยง

Grip SSCP ช่วยให้องค์กรต่างๆ สามารถปกป้องความเป็นจริงบนคลาวด์ของตนได้อย่างต่อเนื่อง ในขณะเดียวกันก็หลีกเลี่ยงความซับซ้อนของวิธีการตรวจสอบความถูกต้องหลายวิธีและค่าใช้จ่ายของ SSO แบบดั้งเดิม — ลดภาษี SSOและขยายการเข้าถึงที่ปลอดภัยทั่วทั้งชั้น SaaS ขององค์กรทั้งหมด

Face-sso (By K&O) หากท่านสนใจ เครื่องสแกนใบหน้ารุ่นต่างๆ หลากหลายรุ่น หรือ ติดตั้งระบบสแกนใบหน้า สามารถติดต่อสอบถามได้โดยตรง เรามีแอดมินคอยคอบคำถาม 24 ชั้วโมงที่ Line OA เครื่องสแกนใบหน้า สามารถ ขอราคาพิเศษได้ ตามงบประมาณที่เหมาะสม สอบถามได้สบายใจทั้ง เรื่องค่าบริการ ราคา และ งบประมาณ มั่นใจเพราะเป็นราคาที่สุด คุ้มค่าที่สุด

หากท่านมีความสนใจ บทความ หรือ Technology สามารถติดต่อได้ตามเบอร์ที่ให้ไว้ด้านล่างนี้

Tel.086-594-5494

Tel.095-919-6699