การเข้ารหัสเพียงครั้งเดียว นี่เป็นบทความที่สองในชุดเกี่ยวกับพื้นฐานของการเข้ารหัส : การปฏิเสธความ รับผิด : บทความเหล่านี้มีวัตถุประสงค์เพื่อการศึกษาเท่านั้น วิธีการที่อธิบายในที่นี้มีไว้เพื่อแสดงแนวคิดพื้นฐานของการเข้ารหัสเท่านั้น และอาจเหมาะสมหรือไม่เหมาะกับการใช้งานในโลกแห่งความเป็นจริง สำหรับการใช้งานที่จริงจัง เช่น การทำธุรกรรมทางการเงิน ฉันแนะนำให้จ้างผู้เชี่ยวชาญด้านความปลอดภัยและจ้างทนายความที่เกี่ยวข้องด้วย ใช้ข้อมูลและรหัสนี้ด้วยความเสี่ยงของคุณเอง ฉันไม่ขอรับผิดชอบ!

หากคุณต้องการข้อมูลเชิงลึกเกี่ยวกับการเข้ารหัสมากกว่าที่บทความแนะนำเหล่านี้มีให้ เราขอแนะนำหนังสือที่ชื่อว่าApplied Cryptographyโดย Bruce Schneier หนังสือเล่มนั้นเกือบจะไม่ได้รับการตีพิมพ์เพราะ NSA ไม่ต้องการให้ข้อมูลนี้ออกสู่สาธารณะ ใช่สำหรับการแก้ไขครั้งที่ 1!

ข้อความธรรมดา ข้อความไซเฟอร์เท็กซ์ และคีย์

เมื่อพูดถึงการเข้ารหัส คุณมักจะได้ยินคำสองคำ: ข้อความธรรมดาและข้อความเข้ารหัส

ข้อความธรรมดาคือข้อมูลที่ไม่ได้เข้ารหัสและอาจเป็นข้อความหรือข้อมูลไบนารีก็ได้

Ciphertext เป็นข้อมูลที่เข้ารหัส

ตามหลักการแล้ว ไซเฟอร์เท็กซ์จะไม่ให้ข้อมูลเกี่ยวกับธรรมชาติของข้อความธรรมดาที่สร้างมันขึ้นมา นอกเสียจากขนาดของข้อความธรรมดาเอง ไซเฟอร์เท็กซ์ที่ดีจะดูแยกไม่ออกจากตัวเลขสุ่ม ทั้งด้วยสายตามนุษย์และในทางคณิตศาสตร์

เนื่องจากจุดประสงค์ของการเข้ารหัสคือการซ่อนรูปแบบใดๆ ในข้อมูล และการเข้ารหัสที่ดีจะซ่อนรูปแบบที่มองเห็นได้ทั้งหมด ข้อยกเว้นเดียวที่เป็นไปได้สำหรับสิ่งนี้คือหากกระบวนการเข้ารหัสสร้างข้อความเข้ารหัสด้วยรูปแบบที่ทำให้เข้าใจผิดซึ่งไม่ได้ให้ข้อมูลใด ๆ เกี่ยวกับข้อความธรรมดา ฉันไม่แน่ใจว่าสิ่งนี้เกิดขึ้นจริงหรือไม่ แต่สามารถทำได้อย่างแน่นอน

อีกคำหนึ่งที่คุณจะได้ยินบ่อยๆ ก็คือ “คีย์” คีย์เป็นเพียงข้อมูลที่คุณเข้ารหัสหรือยกเลิกการเข้ารหัสข้อมูลด้วย คุณสามารถคิดว่ามันเป็นรหัสผ่าน

แผ่นเวลาเดียว

แผ่นบันทึกเวลาแบบครั้งเดียวเป็นวิธีการเข้ารหัสข้อมูลที่เรียบง่ายแต่ปลอดภัย

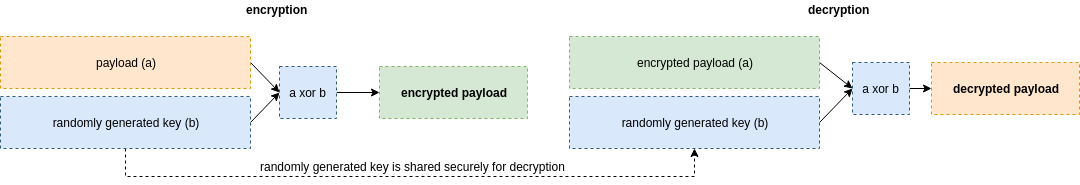

มันง่ายมากที่จะใช้เพียงการดำเนินการ xor และปลอดภัยมากที่ ciphertext ไม่สามารถถอดรหัสได้อย่างแท้จริงหากทำอย่างถูกต้อง

ข้อเสียคือต้องใช้ข้อมูลที่แชร์ล่วงหน้าจำนวนมาก ซึ่งจะถูกใช้หมดเมื่อคุณเข้ารหัสข้อมูล เมื่อคุณหมด คุณต้องแบ่งปันข้อมูลนี้มากขึ้นหากคุณต้องการสื่อสารกับบุคคลนั้นต่อไป

ข้อมูลที่แชร์ล่วงหน้านี้เป็นคีย์ที่ใช้สำหรับการเข้ารหัสและยกเลิกการเข้ารหัส

กำลังดำเนินการ

หากต้องการใช้แผ่นบันทึกเวลาแบบครั้งเดียว ขั้นแรกคุณต้องรวบรวมข้อมูลสุ่มจำนวนมากและแบ่งปันข้อมูลนั้นกับบุคคลที่คุณต้องการสื่อสารด้วยอย่างปลอดภัย นี่คือแพดแบบครั้งเดียว และคุณจะต้องการข้อมูลแบบสุ่มหนึ่งไบต์สำหรับข้อมูลแต่ละไบต์ที่คุณต้องการส่งไปยังบุคคลนั้น ขั้นตอนนี้ยังเป็นปมของการรักษาความปลอดภัย คุณต้องแน่ใจว่าไม่มีใครสามารถรับ one time pad ยกเว้นเป้าหมายที่คุณต้องการ และคุณต้องแน่ใจว่าคุณมีข้อมูลสุ่มคุณภาพสูง (รายละเอียดเพิ่มเติมในภายหลัง)

ในการเข้ารหัสข้อมูล คุณต้องใช้หนึ่งไบต์จากแป้นเวลาหนึ่งไบต์สำหรับข้อมูลแต่ละไบต์ที่คุณต้องการเข้ารหัสและ XOR พร้อมกัน เมื่อคุณทำเสร็จแล้ว คุณจะทิ้งไบต์ที่ใช้แล้วของไทม์แพดครั้งเดียวทิ้งไปและไม่ใช้มันอีก การเข้ารหัสเพียงครั้งเดียว

จากนั้น คุณส่งข้อความไซเฟอร์ไปยังบุคคลที่คุณแบ่งปันข้อมูลไทม์แพดล่วงหน้าด้วย

ในการถอดรหัสข้อมูล บุคคลนั้น xor แต่ละไบต์ของข้อมูลที่เข้ารหัสด้วยหนึ่งไบต์ของแป้นเวลาหนึ่งไบต์ และพวกเขายังทิ้งแต่ละไบต์ที่ใช้ของแป้นเวลาเดียวทิ้งไปเหมือนกับที่คุณทำ

เมื่อเสร็จสิ้นการถอดรหัส พวกเขาจะมีข้อมูลข้อความล้วน และแป้นเวลาเดียวจะอยู่ในสถานะเดียวกับที่คุณอยู่ (เช่น หมายเลขถัดไปจะเป็นหมายเลขถัดไปของคุณ)

จากที่นี่คุณสามารถล้างและทำซ้ำได้จนกว่าข้อมูลแผ่นเวลาจะหมด

ง่ายมาก และตราบใดที่ไม่มีใครมีข้อมูลไทม์แพดของคุณ และข้อมูลไทม์แพดของคุณนั้นสุ่มอย่างแท้จริง จะไม่มีใครสามารถถอดรหัสไซเฟอร์เท็กซ์ของคุณและรับเพลนเท็กซ์ได้

ความสำคัญของการสุ่ม

นอกจากการส่งข้อมูลแบบสุ่มอย่างปลอดภัยแล้ว ประเด็นสำคัญอื่น ๆ ของการรักษาความปลอดภัยที่ฉันกล่าวถึงคือคุณภาพของตัวเลขสุ่มในแป้นเวลาของคุณ

เหตุผลนี้สำคัญเพราะหากตัวเลขไม่สุ่มจริง ๆ ข้อมูลจะมีรูปแบบ หากมีรูปแบบในข้อมูล ผู้คนอาจค้นพบรูปแบบเหล่านั้นได้ ดังนั้นจึงสามารถแยกข้อความธรรมดาออกจากคีย์และยกเลิกการเข้ารหัสข้อมูลบางส่วนหรือทั้งหมดของคุณได้

ความสุ่มเกิดขึ้นได้ทุกที่ในการเข้ารหัส ทั้งในอินพุตและเอาต์พุตไปยังอัลกอริทึมการเข้ารหัส ด้วยเหตุนี้ ข้อมูลแบบสุ่มอย่างแท้จริงจึงค่อนข้างเป็นสินค้าสำหรับนักเข้ารหัส เนื่องจากการใช้ข้อมูลสุ่มซ้ำหมายความว่าข้อมูลนี้มีความปลอดภัยน้อยกว่าเล็กน้อย (ผู้โจมตีจะมีรูปแบบในการหาความรู้หากคุณใช้ข้อมูลสุ่มซ้ำ!) ข้อมูลดังกล่าวจึงเป็นสินค้าโภคภัณฑ์ที่บริโภคได้!

อันที่จริง มีหนังสือที่มีชื่อเสียงมากมายที่ไม่มีอะไรนอกจากตัวเลขสุ่มหลายร้อยหน้าที่สร้างขึ้นจากแหล่งต่างๆ ในโลกแห่งความเป็นจริง เช่น การนำความเร็วลมเมื่อเวลาผ่านไปในจูโน อลาสกา และคูณด้วยไฟฟ้าสถิตที่รวบรวมจากเสาอากาศวิทยุซึ่งก็คือ ปรับเป็นเดดแอร์ เมื่อใช้ข้อมูลในโลกแห่งความจริงเช่นนั้น ผู้คนจะค่อนข้างแน่ใจว่าข้อมูลนั้นไม่มีรูปแบบที่มองเห็นได้ พวกเขาเพียงแค่ต้องระวังนักฟิสิกส์ที่น่ารำคาญเหล่านั้นที่ปลดล็อกธรรมชาติของจักรวาลและค้นหารูปแบบในการแผ่รังสีพื้นหลัง

ฉันไม่ได้ล้อเล่นเกี่ยวกับหนังสือพวกนี้นะ ลองดูสิ นี่คือหนังสือประเภทนั้นเล่มหนึ่ง!

ตัวเลขสุ่มหลักล้านที่มีค่าเบี่ยงเบนปกติ 100,000 ค่า

การใช้ตัวเลขสุ่มจากหนังสือที่ตีพิมพ์ทำให้ตัวเลขสุ่มของคุณสุ่มน้อยลงเล็กน้อย (เนื่องจากคนอื่นมีหนังสือด้วย และผู้โจมตีอาจสังเกตเห็นมันบนชั้นหนังสือของคุณหรือบางอย่าง) แต่ตราบใดที่คุณไม่ใช้แค่ตัวเลขของหนังสือตัวแรก หรือหน้าสุดท้าย (หรืออย่างอื่นที่สามารถคาดเดาได้) และหนังสือมีตัวเลขสุ่มคุณภาพสูงจริง ๆ ก็น่าจะใช้ได้

คุณยังสามารถซื้อข้อมูลสุ่มคุณภาพสูงจำนวนมากทางออนไลน์ได้จากที่ต่างๆเช่นRandom.org

ผู้อ่านที่ชาญฉลาดอาจถามว่า “ทำไมฉันไม่ใช้ตัวสร้างตัวเลขสุ่มหลอกในแต่ละด้านและไม่เคยใช้ข้อมูลแผ่นเวลาเดียวหมด”

ถ้ามีคนรู้ PRNG ที่คุณกำลังใช้และ seed ของคุณ พวกเขาจะสามารถถอดรหัสข้อมูลของคุณได้เหมือนกับที่เป้าหมายของคุณสามารถทำได้

อย่างไรก็ตาม การตั้งค่าประเภทนี้อาจเหมาะสมในบางครั้งหากคุณทราบความเสี่ยงและยอมรับได้ ตรวจสอบหน้าวิกิพีเดียนี้สำหรับข้อมูลเพิ่มเติม: เครื่องสร้าง

หมายเลขหลอกเทียมที่ปลอดภัยด้วยการเข้ารหัส

การโจมตีเฉพาะต่อการสุ่ม

ตัวอย่างเช่น สมมติว่าแทนที่จะใช้ตัวเลขสุ่ม ข้อมูลแป้นเวลาเดียวของคุณจะเป็น 0xFFFFFFFF ทั้งหมด และคุณกำลังใช้ข้อมูลนี้เพื่อเข้ารหัสไฟล์ข้อความ (เช่น บทความนี้)

เมื่อคุณเข้ารหัสข้อมูลของคุณโดย XORing แต่ละไบต์เทียบกับ 255 (0xFF) บิตทั้งหมดของแต่ละไบต์จะถูกพลิกจาก 0 เป็น 1 หรือ 1 เป็น 0

แม้ว่าจะเป็นเรื่องจริงที่จะทำให้ข้อมูลไม่สามารถอ่านได้ และดูเหมือนเป็นการสุ่ม ข้อมูลขยะในสายตามนุษย์ แต่ในทางคณิตศาสตร์แล้ว มันเป็นเรื่องที่แตกต่างออกไปมาก

หากมีคนวิเคราะห์ข้อความไซเฟอร์ของคุณ ก่อนอื่นพวกเขาจะสังเกตเห็นว่าค่าไบต์ 154 (ซึ่งดูเหมือน Ü และมีค่าเลขฐานสองเท่ากับ 10011010) เกิดขึ้นในข้อความไซเฟอร์เท็กซ์ในปริมาณเดียวกับที่ตัวอักษร ‘e’ ปรากฏในข้อความภาษาอังกฤษทั่วไป เอกสาร. นี่อาจเป็นเรื่องฉลาดเพราะค่า 154 นั้นเป็นเพียงบิตพลิกของ ‘e’ ซึ่งมีค่าไบต์ 105 และค่าไบนารี 1100101 (บิตไบนารีถูกพลิกเนื่องจาก XOR เทียบกับ 0xFF)

จากนั้น พวกเขาอาจสังเกตเห็นเช่นเดียวกันกับตัวอักษรอื่นๆ… ค่าอื่นๆ บางอย่างเกิดขึ้นบ่อยเท่าที่คุณคาดหวังให้ ‘o’ ปรากฏในภาษาอังกฤษ หรือ ‘m’ เป็นต้น

ในไม่ช้าพวกเขาก็เห็นภาพที่ชัดเจนว่านี่คือข้อความธรรมดาภาษาอังกฤษ และพวกเขาสามารถเริ่มแทนที่ตัวอักษรด้วยสิ่งที่ดูเหมือนว่าควรจะเป็นในเชิงสถิติ (สำหรับตัวอักษรที่มีนัยสำคัญทางสถิติ)

หลังจากนั้น พวกเขาจะมีข้อความธรรมดาบางส่วนของคุณ และการค้นหาส่วนที่เหลือก็คล้ายกับการเล่นซูโดกุ… การหาว่าตัวอักษรใดพอดีกับตำแหน่ง โดยพิจารณาจากวิธีการสะกดคำ จากนั้นทำการค้นหา / แทนที่ในเอกสารทั้งหมดสำหรับแต่ละตัวอักษร คุณคิดออก

ในท้ายที่สุด พวกเขามีข้อความธรรมดาของคุณและการเข้ารหัสของคุณล้มเหลว

นี่เป็นกรณีที่รุนแรงซึ่งง่ายต่อการทำลาย แต่หวังว่าคุณจะเห็นว่าถ้าคุณใช้ตัวเลขสุ่มที่มีคุณภาพต่ำกว่าเล็กน้อย (เช่น ฟังก์ชัน rand() ในตัวของ C++ ไม่ว่าคุณจะใช้ srand(time(0) หรือไม่ก็ตาม )) หรือไม่!) ที่คุณเปิดตัวเองเพื่อโจมตี และมันสามารถประนีประนอมกระแสการสื่อสารทั้งหมดของคุณได้

ต้องการข้อมูลที่แชร์ล่วงหน้าน้อยลง

คุณสามารถแก้ไขอัลกอริทึม one time pad เพื่อใช้ข้อมูลที่แบ่งปันล่วงหน้าน้อยลง หากคุณตกลงกับการเปลี่ยนแปลงในโปรไฟล์ความปลอดภัยของคุณ (ข้อมูลของคุณอาจอ่อนแอลงเมื่อถูกโจมตีบ้าง

มีหลายวิธีในการถลกหนังแมว แต่ฉันจะพูดถึงสองสามวิธี

วิธีหนึ่งคือสร้างข้อมูลสุ่มเพิ่มเติมจากข้อมูลสุ่มที่คุณมี ตัวอย่างเช่น หากคุณและบุคคลที่คุณแบ่งปันข้อมูลล่วงหน้าด้วยตกลงร่วมกันในโปรโตคอลของ MD5 ที่แฮชทุกๆ 100 ไบต์ของข้อมูลไทม์แพดหนึ่งครั้งเพื่อสร้างไบต์สุ่มมากขึ้น ซึ่งคุณสามารถสอดแทรกข้อมูลไทม์แพดของคุณ คุณจะต้อง วิธีสร้างข้อมูลแพดครั้งเดียวมากกว่าที่คุณรวบรวมหรือแชร์กับบุคคลอื่นถึง 16% (เพิ่มขึ้น 16% เนื่องจากแฮช MD5 ของบล็อก 100 ไบต์แยกแฮช 16 ไบต์ของตัวเลขที่ดูเหมือนเป็นตัวเลขสุ่ม – ดูบทความก่อนหน้าเกี่ยวกับการแฮชสำหรับข้อมูลเพิ่มเติม!)

อย่างไรก็ตาม การทำเช่นนี้ทำให้ข้อมูล “สุ่ม” *ค่อนข้าง* มีคุณภาพต่ำลงอย่างเห็นได้ชัด เนื่องจากมีรูปแบบสำหรับข้อมูลสุ่มบางส่วน แม้ว่ารูปแบบนั้นจะไม่ชัดเจน หากมีใครทำการวิเคราะห์ข้อมูลทางคณิตศาสตร์แบบแฟนซี เทคนิคประเภทนี้อาจทำให้รูปแบบครอบตัดซึ่งนำไปสู่ ข้อความธรรมดาบางส่วน

อีกวิธีหนึ่งในการทำให้แป้นเวลาของคุณไปได้ไกลกว่านั้นก็คือ แทนที่จะ XORing ข้อมูลแป้นเวลาเดียวกับข้อความธรรมดาและข้อความเข้ารหัสเพื่อเข้ารหัสและยกเลิกการเข้ารหัส คุณสามารถใช้แป้นเวลาเดียวเพื่อให้คีย์ (รหัสผ่าน) แก่คุณเพื่อเข้ารหัส / ถอดรหัสการสื่อสารแต่ละครั้ง .

ตัวอย่างเช่น หากคุณและบุคคลที่คุณกำลังสื่อสารด้วยตกลงล่วงหน้าเกี่ยวกับอัลกอริธึมการเข้ารหัสคีย์แบบสมมาตร (เพิ่มเติมเกี่ยวกับหัวข้อนี้ในบทความถัดไป!) ที่ใช้คีย์การเข้ารหัสขนาด 16 ไบต์ คุณสามารถใช้บล็อกขนาด 16 ไบต์ทุกๆ บล็อกได้หนึ่งครั้ง แพดข้อมูลสำหรับข้อความเดียวทั้งหมดไม่ว่าข้อความนั้นจะใหญ่แค่ไหนก็ตาม

ตัวอย่างเช่น คุณสามารถเข้ารหัสข้อมูล 2GB โดยใช้ 16 ไบต์แรกของไทม์แพด จากนั้นส่งไปยังบุคคลนั้น จากนั้นคุณเข้ารหัส 500MB ด้วย 16 ไบต์ถัดไปและส่งไปยังบุคคลนั้น

คุณใช้ 32 ไบต์ของ one time pad ของคุณอย่างมีประสิทธิภาพเพื่อเข้ารหัสข้อมูล 2.5GB ซึ่งเป็นอัตราส่วนที่ดีอย่างเหลือเชื่อเมื่อเทียบกับโปรโตคอล one time pad แบบเดิมซึ่งต้องใช้ข้อมูลแบบสุ่มของ one time pad ที่แชร์ล่วงหน้า 2.5GB

หากคุณใช้เส้นทางนี้ ข้อความเข้ารหัสของคุณจะเสี่ยงต่อการโจมตีอะไรก็ตามที่อัลกอริทึมการเข้ารหัสคีย์สมมาตรของคุณมีความเสี่ยง หากอัลกอริทึมที่คุณใช้อยู่มีข้อบกพร่องร้ายแรงที่นักคณิตศาสตร์ค้นพบ (เช่น มีวิธีง่ายๆ ในการกู้คืนข้อความธรรมดา – สิ่งนี้เกิดขึ้นค่อนข้างบ่อย เชื่อหรือไม่!) ช่องทางการสื่อสารทั้งหมดของคุณเสียหาย ในขณะที่ ด้วยแป้นเวลาเพียงครั้งเดียว คุณภาพของตัวเลขสุ่มของคุณ และความปลอดภัยของข้อมูลที่แชร์ล่วงหน้าเท่านั้นที่กำหนดความปลอดภัย ดังนั้นจึงมีข้อดีและข้อเสียที่ต้องชั่งน้ำหนัก

จุดอ่อนอื่น ๆ

มีหลายวิธีในการโจมตีเทคนิคการเข้ารหัสแต่ละแบบ และหากคุณจริงจังกับการเข้ารหัส คุณต้องอ่านข้อมูลหลาย ๆ อย่างและฉลาดอย่างยิ่ง โดยคำนึงถึงทุกสถานการณ์ที่เป็นไปได้ที่คนอื่นอาจนึกถึง

การรักษาความปลอดภัยเป็นเรื่องยาก เพราะบ่อยครั้งคุณมีเวลาจำกัดในการติดตั้งระบบรักษาความปลอดภัย (เนื่องจากคุณต้องจัดส่งซอฟต์แวร์หรือเปิดบริการสู่สาธารณะในสักวันหนึ่ง) และแน่นอนว่ามีผู้โจมตีมากกว่าที่มีผู้เชี่ยวชาญด้านความปลอดภัยอยู่ในตัวคุณ ทีม และพวกเขามีเวลาทั้งหมดในโลกเพื่อค้นหาสิ่งที่คุณพลาดไป! เช่นเดียวกับที่ไม่มีการพักผ่อนสำหรับคนชั่ว อาชีพรักษาความปลอดภัยก็เช่นกัน

ฉันได้กล่าวถึงคุณภาพของตัวเลขสุ่มของคุณและความปลอดภัยของข้อมูลที่แบ่งปันล่วงหน้าของคุณเป็นแกนหลักในการป้องกันผู้ที่รับข้อความธรรมดาของคุณจากข้อความไซเฟอร์ของคุณ แต่ก็มีอีกวิธีในการโจมตีช่องทางการสื่อสารเช่นกัน

กล่าวคือ หากมีคนดักฟังข้อความระหว่างคุณและบุคคลเป้าหมายของคุณ พวกเขาอาจไม่สามารถดึงข้อความธรรมดาของคุณออกมาได้ แต่ถ้าพวกเขาสามารถป้องกันไม่ให้ข้อความนั้นไปถึงเป้าหมายของคุณได้ และทำในลักษณะที่เป็นคุณ’ หากไม่ทราบสิ่งนี้ พวกเขาสามารถทำลายช่องทางการสื่อสารของคุณได้อย่างสมบูรณ์

เหตุผลของเรื่องนี้คือการทำเช่นนี้ทำให้ one time pad ของคุณและบุคคลเป้าหมายไม่ซิงค์กัน เมื่อคุณทิ้งข้อมูล one time pad ที่บุคคลเป้าหมายไม่ได้ทิ้งไป ซึ่งหมายความว่าตัวเลขสุ่มที่คุณใช้ในการเข้ารหัสข้อมูลไม่ใช่ตัวเลขเดียวกับที่บุคคลเป้าหมายของคุณกำลังถอดรหัสข้อมูลด้วย ดังนั้นพวกเขาจะได้รับขยะ ข้อมูลสุ่มเป็นเอาต์พุตและไม่สามารถกู้คืนข้อความธรรมดาได้

ผู้ประสงค์ร้ายที่อยู่ตรงกลางสามารถขัดขวางความสามารถในการสื่อสารของคุณอย่างปลอดภัย!

นอกจากนี้ หากบุคคลสามารถแก้ไข ORDER ที่บุคคลเป้าหมายได้รับข้อความที่เข้ารหัสได้ พวกเขาจะสามารถทำลายช่องทางดังกล่าวได้เช่นกัน (อย่างน้อยก็ชั่วคราว) เนื่องจากจะทำให้ผู้รับไม่ได้เข้ารหัสข้อความด้วย ข้อมูลผิดชิ้น ข้อความถัดไปที่บุคคลนั้นได้รับจะไม่สามารถเข้ารหัสได้ในกรณีนี้ เนื่องจากจำนวนไบต์ที่เท่ากันถูกใช้โดยข้อความที่ไม่เรียงลำดับ ราวกับว่าพวกเขามาในลำดับที่ถูกต้อง

นี่ไม่ใช่ชายดั้งเดิมในการโจมตีตรงกลางแต่เป็น *A* ชายในการโจมตีตรงกลางอย่างแน่นอน

เช่นเดียวกับหลายสิ่งหลายอย่าง มักจะมีความเชื่อมโยงที่แปลกและไม่ชัดเจนระหว่างเรื่องต่างๆ ในกรณีนี้ วิธีหนึ่งในการป้องกันการโจมตีประเภทนี้สำหรับข้อความที่สูญหายหรือสั่งซื้อใหม่คือการใช้อัลกอริทึมประเภทต่างๆ ที่ใช้ในการเขียนโปรแกรมเครือข่าย (เช่นที่ใช้ใน TCP/IP) เพื่อให้แน่ใจว่า “รับประกัน” และ “ตามลำดับ” ” การสื่อสารระหว่างคอมพิวเตอร์สองเครื่องหรือบุคคล

ไปตามเส้นทางนี้ เช่นเดียวกับที่คอมพิวเตอร์บนอินเทอร์เน็ตสามารถรู้ได้เมื่อมีข้อความ B แต่ยังไม่ได้รับข้อความ A หรือเมื่อพวกเขาส่งข้อความถึงบุคคลอื่นที่ไม่เคยได้รับ คุณก็สามารถทราบได้เช่นกัน หากข้อความไปถึงเป้าหมาย และพวกเขาจะสามารถทราบได้ว่าได้รับข้อความผิดปกติหรือไม่

จนกว่าจะถึงครั้งต่อไป!

นั่นคือสาระสำคัญของแผ่นเวลาและฉันหวังว่าคุณจะพบว่ามันน่าสนใจ!

ต่อไป ฉันจะพูดถึงอัลกอริทึมคีย์สมมาตรซึ่งเป็นวิธีการเข้ารหัสแบบดั้งเดิมที่คุณใช้รหัสผ่านเพื่อปกป้องข้อมูล

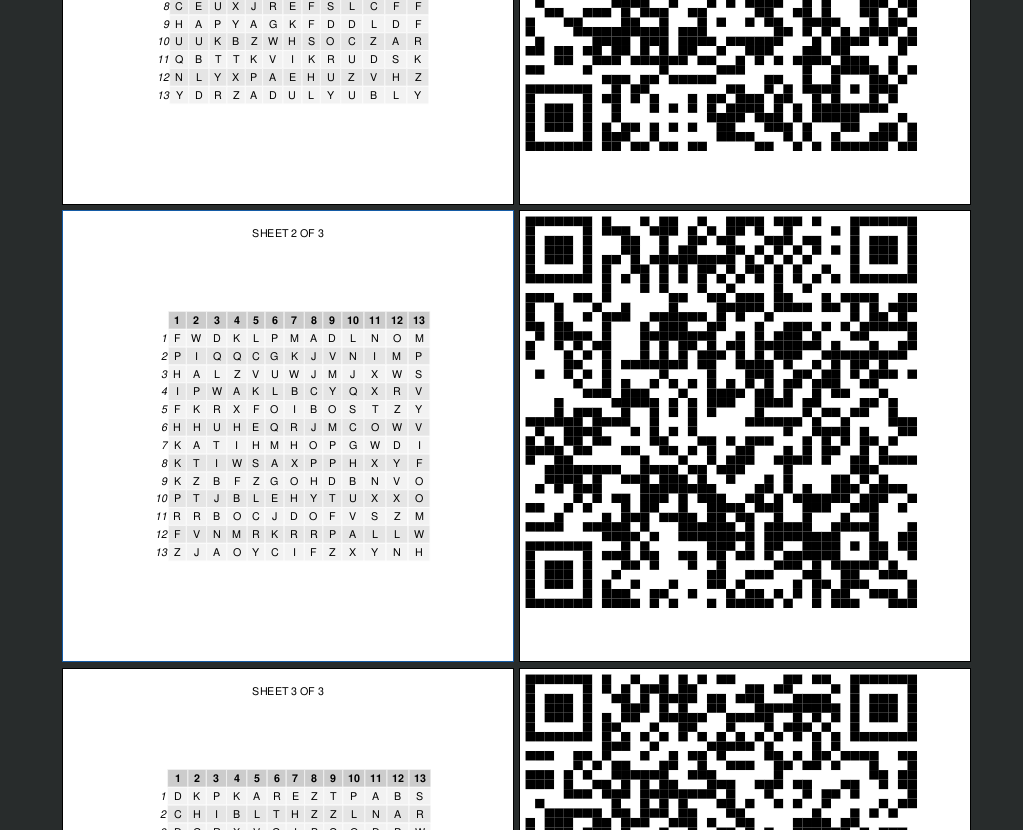

สำหรับผู้ที่สนใจในการแคร็กข้อมูลที่เข้ารหัส (ซึ่งในทางเทคนิคแล้วขัดต่อDMCA ใน ทุกวันนี้ แต่เคยเป็นกิจกรรมทางวิชาการทั่วไป และเป็นวิธีกำจัดอัลกอริทึมที่ไม่ปลอดภัยออก) นี่คืออาหารอันโอชะสำหรับคุณ เป็นข้อมูลที่เข้ารหัสด้วยรหัสเลขฐานสิบหก ทุกๆ 2 อักขระฐานสิบหกเท่ากับหนึ่งไบต์ของข้อมูลที่เข้ารหัส หากคุณใช้ข้อมูลจากบทความ คุณควรจะสามารถถอดรหัสได้ (มีทั้งวิธีที่ง่ายและยาก)

Face-sso (By K&O) หากท่านสนใจ เครื่องสแกนใบหน้ารุ่นต่างๆ หลากหลายรุ่น หรือ ติดตั้งระบบสแกนใบหน้า สามารถติดต่อสอบถามได้โดยตรง เรามีแอดมินคอยคอบคำถาม 24 ชั้วโมงที่ Line OA เครื่องสแกนใบหน้า สามารถ ขอราคาพิเศษได้ ตามงบประมาณที่เหมาะสม สอบถามได้สบายใจทั้ง เรื่องค่าบริการ ราคา และ งบประมาณ มั่นใจเพราะเป็นราคาที่สุด คุ้มค่าที่สุด

หากท่านมีความสนใจ บทความ หรือ Technology สามารถติดต่อได้ตามเบอร์ที่ให้ไว้ด้านล่างนี้

Tel.086-594-5494

Tel.095-919-6699